Une partie des utilisateurs de Linux Mint n’appliquent pas les mises à jour de sécurité et certains se servent encore d’une version ayant atteint la fin de son cycle de vie. Le créateur de cette distribution Linux réputée facile d’emploi s’en inquiète.

« Les mises à jour de sécurité sont très importantes. Les statistiques nous disent qu’elles ne sont pas appliquées par tous les utilisateurs. Appliquer les mises à jour maintenant ! N’utilisez pas de version de Linux Mint en fin de vie ». C’est par ces injonctions rappelant les fondamentaux de sécurité que Clément Lefèbvre, le créateur de cette distribution Linux, a alerté ses utilisateurs la semaine dernière dans un billet de blog. Pour s’assurer que ses recommandations pressantes soient bien lues, il les fait précéder de la mention TLDR (too long ; didn’t read) pour attirer l’attention des moins patients.

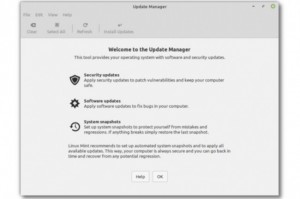

Car c’est un avertissement de sécurité qu’il délivre ici en s’inquiétant de voir certains utilisateurs de Mint négliger l’application des correctifs qui protègent des attaques locales ou distantes et des malwares. Or, argue-t-il, la distribution fournit « l’un des meilleurs gestionnaires de mises à jour », « très simple à utiliser », qui facilite la procédure et peut automatiser les updates. Sans oublier l’outil Timeshift, installé à partir de la version 18.3, qui permet de créer des snapshots permettant de restaurer la configuration précédente de la distribution pour annuler les effets de la mise à jour en cas de problème.

Linux Mint 17.x toujours utilisée mais plus supportée depuis 2019

Comment l’équipe de Linux Mint sait-elle qu’il y a un défaut d’actualisation chez ses utilisateurs alors qu’elle ne récupère aucune métrique auprès d’eux. Les statistiques viennent ici de Yahoo. « Après que nous ayons mis à jour Firefox 85, nous avons demandé à Yahoo de nous donner une répartition du trafic Linux Mint par agent utilisateur ». Ces statistiques ne couvrent que les personnes qui se servent de Yahoo mais elles donnent un aperçu de la situation. « Nous avons pu constater que seuls 30% des utilisateurs ont mis à jour leur navigateur web en moins d’une semaine », indique Clément Lefèbvre. Ces statistiques montrent aussi que d’autres postes s’appuyant sur des versions récentes de Linux Mint n’appliquent aucun update. « Par exemple, une partie utilise Firefox 77 qui a été livré avec Linux Mint 20 ».

Par ailleurs, en croisant deux sources, d’autres chiffres montrent que certains utilisateurs se servent encore de Linux Mint 17.x. Or, cette version a atteint la fin de son cycle de vie en avril 2019 et ne reçoit plus aucune mise à jour de sécurité depuis près de 2 ans maintenant, pointe le créateur de la distribution. « Si vous utilisez toujours Linux Mint 17.x, vous devez faire un backup de vos données et réinstaller une version moderne aussi vite que possible », enjoint-il. Un message d’alerte pour mettre à jour Firefox est envoyée aux utilisateurs concernés.

A l’avenir, le rappel des updates pourra se faire insistant

Pour tenter de remédier à cette situation à l’avenir, Linux Mint cherche à améliorer encore son gestionnaire de mise à jour. Dans certains cas, il viendra rappeler aux utilisateurs d’appliquer les updates et même, dans les cas particuliers, insister pour qu’elles soient faites, prévient Clément Lefèbvre dans un billet posté il y a deux jours. La dernière version de Linux Mint est la 20.1. Elle sera supportée jusqu’en avril 2025.

Source lemondeinformatique.fr